Privacy by design: saiba como adequar o seu produto à LGPD

A LGPD exige que as organizações adotem medidas de segurança, técnicas e administrativas, aptas a proteger os dados pessoais, desde a fase de concepção do produto ou do serviço até a sua execução. Neste post você vai aprender, na prática, como implementar o privacy by design à LGPD.

Privacy by design – privacidade desde a concepção na LGPD

A LGPD exige a implantação do privacy by design, que nada mais é do que a adoção de medidas de segurança, técnicas e administrativas, aptas a proteger os dados pessoais, desde a fase de concepção do produto ou do serviço até a sua execução.

Nesse sentido, a LGPD dispõe que os sistemas utilizados para o tratamento de dados pessoais devem ser estruturados de forma a atender aos requisitos de segurança, aos padrões de boas práticas e de governança, aos princípios gerais e às demais normas regulamentares.

Como se vê, a proteção de dados pessoais impõe às organizações o desenvolvimento de produtos, sistemas e softwares que resguardem e considerem, sobretudo, os direitos dos titulares de dados pessoais, o que, evidentemente, só pode ser feito por meio do framework do privacy by design.

No final das contas, o que se almeja com o privacy by design é, justamente, a concepção de produtos ou serviços nos quais os usuários possam confiar e se sentir seguros.

De acordo com pesquisa realizada e consolidada pelo relatório da Consumer Pulse 2019, “mais de 75% dos consumidores não estão confortáveis com a coleta de dados via microfone ou assistente de voz e 51% dizem que o número de anúncios invasivos está crescendo”. Além disso, segundo pesquisa feita pela Febraban “quase um terço dos consumidores conhece alguma marca que foi ‘longe demais’ e 69% deles deixariam de fazer negócios ou repensaria seu relacionamento com uma marca por causa disso.

Não é demais lembrar, também, que recentemente a Autoridade Nacional de Proteção de Dados Pessoais divulgou orientações aos usuários sobre a nova política de privacidade do Whatsapp, em razão, principalmente, da falta de transparência e da disponibilização simplificada aos titulares para o exercício dos seus direitos.

Podemos citar, também, as novas regras da Apple, que passaram a possibilitar a exclusão de contas dos usuários de uma maneira muito mais acessível e intuitiva, com o objetivo, justamente, de possibilitar um maior controle dos dados pessoais por parte de seus titulares.

Por esses motivos, não há dúvidas de que as boas práticas do privacy by design se apresentam como recurso essencial para as organizações, especialmente aquelas que desenvolvem produtos, sistemas e softwares.

Conheça os 7 princípios do privacy by design

Com origem em meados da década de 1990 e desenvolvido por Ann Cavoukian, ex-comissária de informações e privacidade de Ontário – Canadá, o framework do privacy by design (PbD) exige que a proteção de dados pessoais seja incorporada em todo o ciclo de vida do produto, desde o estágio inicial de concepção até a implantação, utilização e descarte final.

De acordo com a Dra. Cavoukian, 7 princípios fundamentais sustentam o privacy by design. São eles:

Princípio 1: Proativo, Não Reativo; Preventivo, não corretivo

A privacidade deve estar prevista em qualquer produto, serviço, sistema ou processo. Os requisitos de privacidade devem apoiar o direcionamento do projeto (design), e não o contrário (o projeto causar violações de privacidade).

Princípio 2: Privacidade como padrão

As pessoas não deveriam ter que proteger sua privacidade por conta e risco; a configuração padrão dos sistemas e produtos deve preservar naturalmente a privacidade das pessoas. Qualquer atividade que exceder o contexto esperado da privacidade, devem exigir o consentimento informado dos indivíduos.

Princípio 3: Privacidade Incorporada ao Design

A privacidade deve estar tão enraizada no projeto (design), que o sistema ou processo não deve operar sem a funcionalidade de preservação de privacidade.

Princípio 4: Funcionalidade Completa – Soma Positiva, Não Soma Zero

A Privacidade e outros requisitos de projeto não devem ser tratados como uma troca. Os projetistas devem desenvolver soluções criativas em que todos ganham.

Princípio 5: Segurança de ponta a ponta – Proteção completa do ciclo de vida

Do berço ao túmulo, a segurança das informações pessoais deve ser considerada em todas as etapas do ciclo de vida da informação: coleta, processamento, armazenamento, compartilhamento e exclusão.

Princípio 6: Visibilidade e Transparência

A divulgação sobre o tratamento de dados pessoais não deve ser confusa ou vaga, e a publicidade sobre esse uso deve considerar as necessidades e a capacidade de compreensão dos respectivos públicos.

Princípio 7: Respeito à Privacidade do Usuário; mantenha-a centrado no usuário

O indivíduo é o principal beneficiário da privacidade e o principal afetado quando essa privacidade é violada; portanto, suas necessidades e riscos devem estar em primeiro plano na mente dos designers e projetistas de sistemas.

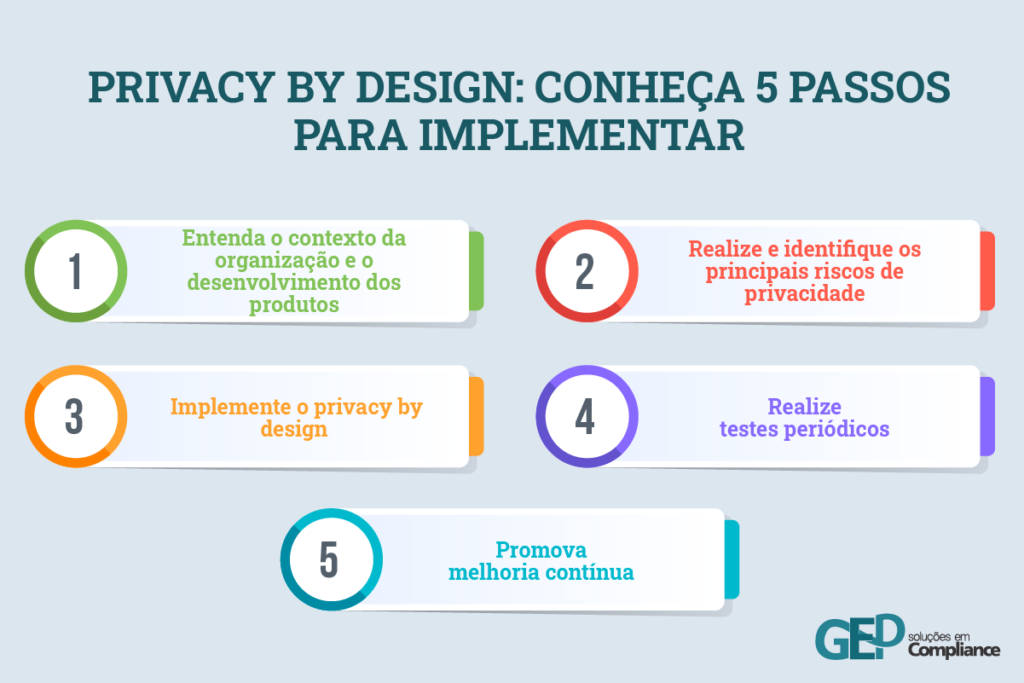

LGPD e Privacy by design: conheça 5 passos para implementar

A implementação dos princípios de privacy by design requer uma metodologia adequada para alcançar os resultados almejados – a proteção da privacidade incorporada no projeto dos sistemas de informação, considerando de maneira realista o escopo, prazos, custos e as funcionalidades que o sistema precisa atender.

Para isso, apresentamos a seguir 5 passos essenciais para implementação do privacy by design, considerando as melhores práticas de mercado, bem como as recomendações contidas no Guidelines 4/21 on Article 25 – Data Protection by Design and by Default e as orientações da Autoridade Norueguesa de Proteção de Dados, Autoridade Espanhola de Proteção de Dados e da ENISA

1º Passo: entenda o contexto da organização e o desenvolvimento dos produtos

Como já tivemos a oportunidade de escrever em outro post, é essencial que as empresas entendam o contexto da organização o desenvolvimento dos produtos.

É importante considerar que as providências e as ações que as organizações deverão adotar serão, diretamente, influenciadas pelo tipo de produto ou serviço oferecido, o setor de atuação, bem como o contexto regulatório inserido.

A título exemplificativo, mencionamos a Resolução CMN n. 4.893/2021, que dispõe sobre a política de segurança cibernética e sobre os requisitos para a contratação de serviços de processamento e armazenamento de dados e de computação em nuvem a serem observados pelas instituições autorizadas a funcionar pelo Banco Central do Brasil.

No referido normativo é exigido, entre outras medidas, que as empresas desenvolvedoras de serviços de processamento e armazenamento de dados e de computação em nuvem, adotem procedimentos que contemplem:

- a adoção de práticas de governança corporativa e de gestão proporcionais à relevância do serviço a ser contratado e aos riscos a que estejam expostas; e

- a possibilidade de acesso da instituição bancária aos dados e às informações a serem processados ou armazenados pelo prestador de serviço;

- a confidencialidade, a integridade, a disponibilidade e a recuperação dos dados e das informações processados ou armazenados pelo prestador de serviço;

- a identificação e a segregação dos dados dos clientes da instituição por meio de controles físicos ou lógicos; e

- a qualidade dos controles de acesso voltados à proteção dos dados e das informações dos clientes da instituição.

Como se percebe, é muito importante que as empresas que desenvolvem software realizem uma avaliação preliminar acerca de como seus sistemas e suas metodologias de desenvolvimento atendem aos requisitos de proteção de dados e segurança da informação, tomando por base, por exemplo, as melhores práticas do mercado, tais como as normas da “Família ISO 27.000”, os controles previstos na SOC 2 ou na Nist Privacy Framework.

Além disso, é fortemente recomendável que as equipes responsáveis pelo desenvolvimento de sistemas, sejam devidamente capacitadas acerca dos temas de proteção e privacidade de dados pessoais, bem como, segurança da informação.

O treinamento, tanto para colaboradores quanto gestores, é essencial para garantir que todos entendam a importância da proteção e segurança de dados. Os colaboradores precisam saber quais os requisitos necessários para assegurar a privacidade de dados, quais pontos devem ser avaliados e como garantir a proteção de dados em um produto ou serviço.

2º Passo: realize um gap assessment e identifique os principais riscos de privacidade

As empresas devem definir os requisitos relevantes para a proteção de dados e segurança da informação que o produto ou serviço ofertado deverá atender. Além disso, é importante definir também os níveis de tolerância, os impactos da proteção de dados e os riscos de segurança existentes.

Quando tais pontos são identificados previamente, as equipes de desenvolvimento poderão definir quais requisitos devem ser estabelecidos e atendidos, e assim, como mitigar ou eliminar as ameaças relacionadas à proteção e segurança de dados em todo o ciclo de vida do software, produto ou serviço.

Com essas informações, a empresa pode determinar quais leis, regras, diretrizes e códigos de conduta são aplicáveis e, assim, quais requisitos de configuração devem ser implementados.

Também é fundamental executar uma análise de risco de segurança da informação para identificar quais dados estão vulneráveis, e quais são as ameaças a que estão sujeitos. Assim, é possível prever os riscos e preveni-los antes que se concretizem.

3º Passo: implemente o privacy by design

Neste passo, as empresas devem implementar os requisitos de proteção de dados no design ou projeto do produto ou serviço, o qual deve incluir os requisitos identificados no passo anterior, considerando funcionalidades para a segurança e a privacidade dos dados pessoais.

Para isso,

As recomendações acima podem, por exemplo, ser traduzidas nas seguintes ações:

- Segurança de Aplicações e Desenvolvimento Seguro

-

- Implementar “Não Rastrear” – os sistemas devem permitir o bloqueio do rastreamento de atividades entre aplicativos e sites de outras empresas.

- Controle de Acesso

-

- Implementar MFA – os sistemas devem implementar recursos de Múltiplo Fator de Autenticação.

-

- Implementar Privilégio Mínimo – os sistemas devem implementar o princípio do Privilégio Mínimo (estratégia de segurança, que se baseia em conceder apenas as autorizações mínimas necessárias para o desempenho de uma atividade específica).

-

- Gestão de senhas – os sistemas devem determinar a utilização de parâmetros para a geração e utilização de senhas fortes pelos usuários.

- Anonimização e Agregação de Dados

-

- Utilizar a anonimização/pseudonimização para a proteção de dados sensíveis.

-

- Coletar e processar dados estatísticos de forma agregada e dissociada do usuário – não utilizar dados reais no processo de desenvolvimento – homologação/teste.

- Minimização de Dados e Privacidade por Padrão

-

- Disponibilizar o sistema com as configurações e controles máximos de privacidade por padrão.

-

- Definir a finalidade da coleta de dados pessoais e coletar somente o mínimo de dados necessários.

- Transparência, Notificação e Consentimento

-

- Publicar Políticas de Privacidades e os Termos e Condições de Uso utilizando linguagem de fácil compreensão.

-

- Utilizar, sempre que possível, ícones, figuras ou outros recursos visuais que facilitem a compreensão.

- Geração de Dados Fictícios ou Sintéticos

-

- Empregar dados artificiais que podem substituir ou simular dados reais em qualidade, semelhança e representatividade estatística um conjunto real de dados.

- Virtualização de Serviços

-

- Utilizar ambientes segregados para os usuários que necessitem de realizar o tratamento de dados pessoais em um ambiente controlado e com níveis de segurança.

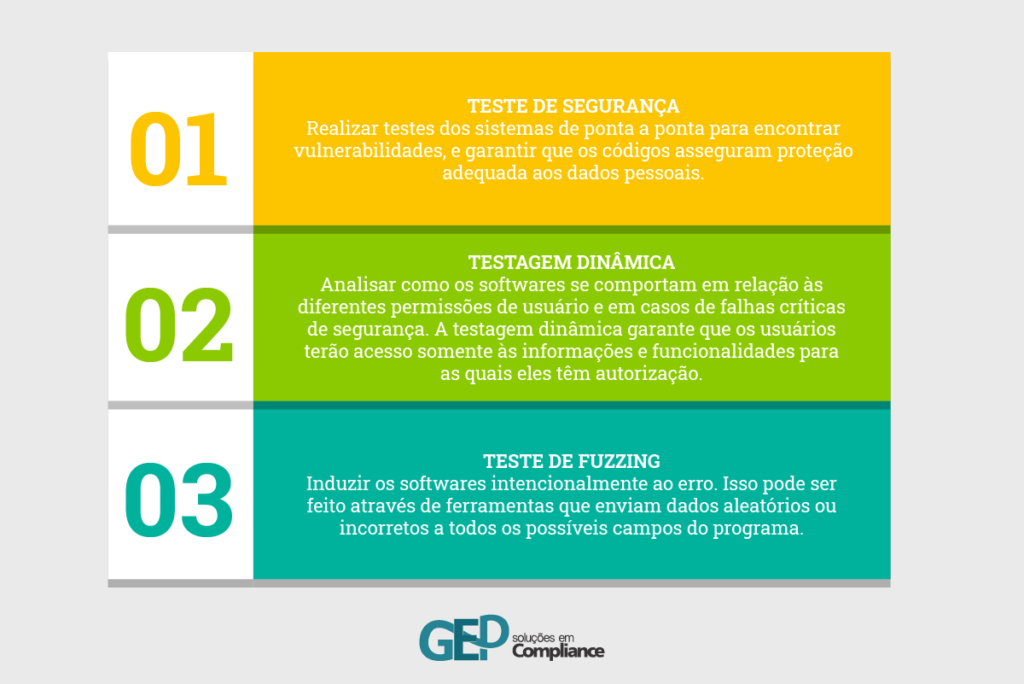

4º Passo: realize testes periódicos

É necessário realizar testes para verificar se todos os requisitos previamente definidos foram implementados. Também é importante averiguar se há vulnerabilidades e se as ameaças detectadas nos passos anteriores foram solucionadas. Isso pode ser feito através de testes como:

5º Passo: promova melhoria contínua

Logo após o lançamento do produto, do software ou do sistema, é preciso garantir que eles continuem a seguir a metodologia privacy by design. Para isso é imperativo estabelecer um plano para gerenciar incidentes que podem vir a ocorrer, bem como, estabelecer indicadores de melhoria contínua e realizar auditorias regulares.

Não improvise no privacy by design! Conte com a ajuda de uma consultoria especializada

Como você deve ter percebido, o processo de implementação dos princípios do privacy by design, de acordo com os requisitos da LGPD é complexo e requer conhecimento especializado. Quanto maior a organização e seus riscos, mais cuidado é necessário no momento de adotar cada um dos passos apresentados.

Por isso, é importante contar com uma consultoria especializada em LGPD e Privacy by Design, voltada para adequação de forma completa, do início ao fim, atendendo a requisitos legais, de TI e segurança da informação, de compliance e do próprio negócio da organização.

E lembre-se: não se trata, necessariamente, de uma exigência legal, mas de uma oportunidade única para melhorar a qualidade do seu produto!

Deixe seu comentário

Atenção: Os comentários abaixo são de inteira responsabilidade de seus respectivos autores e não representam, necessariamente, a opinião da GEP